אחד הדוחות המטרידים והמפחידים ביותר אודות אבטחת סייבר בכלי רכב פורסם לאחרונה בארה"ב, והשורה התחתונה שלו חייבת לגרום לנו לחוסר נוחות קיצוני: כל מי שנוהג במכונית שיוצרה בשנים האחרונות, ומערכת המולטימדיה שלה מחוברת לאינטרנט – חשוף כרגע למתקפת סייבר שעלולה לגרום לו להיות מעורב בתאונה קטלנית.

תחת הכותרת: "מתג חרום: מדוע מכוניות מחוברות עלולות להיות מכונות הרג, וכיצד למנוע את זה" – פורסם לאחרונה דו"ח מפורט בהיקף של 49 עמודים על-ידי ארגון הצרכנות האמריקני "כלב השמירה של הצרכנים" (consumer watchdog). הדוח – אשר חובר בסיוע של 20 "חושפי שחיתויות" שעובדים עבור יצרניות רכב וספקיות משנה שלהן, מזהיר מפני תסריט אימה לא דמיוני שבו האקר משתלט באמצעות האינטרנט על מאות מכוניות, וגורם לאסון תחבורתי שיגבה את החיים של אלפי בני אדם.

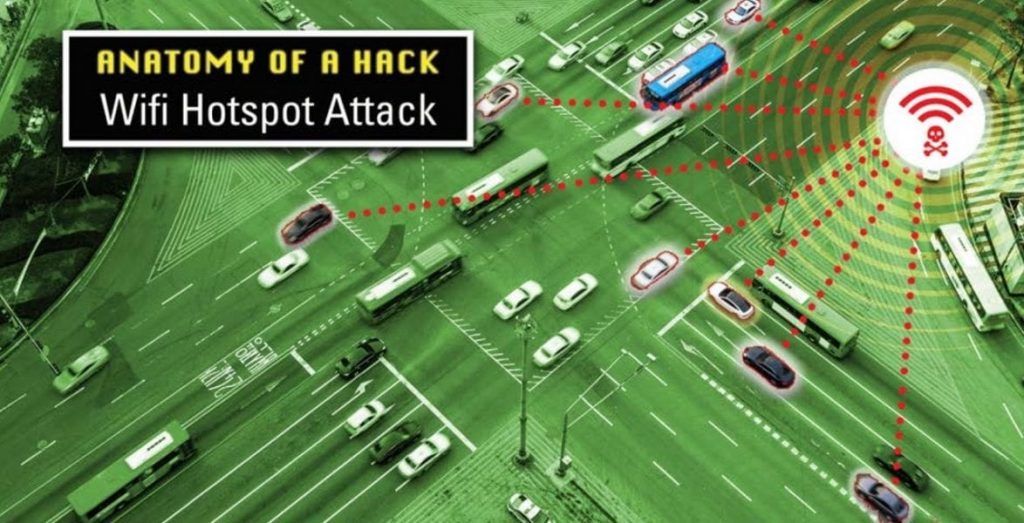

תסריט האימה הקיצוני שמתואר בדוח הזה, "תרחיש יום הדין" אם תרצו, מתאר מצב שבו האקרים "מדביקים" את המערכות של מאות או אף אלפי כלי רכב בתוכנות זדוניות "רדומות" אשר מתוכנתות "להתעורר" במועד קבוע מראש או להיות מופעלות מרחוק בבת אחת. בתרחיש זה גורמים ההאקרים – לכל אלפי המכוניות להאיץ יחד, בבת אחת, למשל למהירות של 160 קמ"ש מבלי שלנהגים שיושבים בהם יש איזו שהיא יכולת לשלוט ברכב – וזה כולל אפילו את מניעת האפשרות שלהם לכבות את המנוע. התוצאות של מעשה כזה מובנות מאליהן, וצפויות לפגוע לא רק ביושבי הרכב אלא גם בכל מי שנמצא בסביבתו. "הדבקת" המערכות של אלפי כלי הרכב יכולה להיות מבוצעת בפריצה אינדיבידואלית לכל אחד מהם, או בדרך מתוחכמת יותר שבה כל כלי רכב "מדביק" את כלי הרכב שחולפים לידו וכן הלאה והלאה.

מרגע שהאקר חדר אל מערכת התקשורת הפנימית של המכונית הוא יכול לבצע פעולות קטלניות פשוטות – למשל כיבוי המנוע או האצה מהירה של המכונית, אבל אם המכונית מצוידת במערכות סיוע לנהג (ADAS) כמו בקרת שיוט אדפטיבית והיגוי אקטיבי הוא יכול להשתלט גם על ההיגוי ועל מערכות נוספות.

אחד הממצאים המטרידים ביותר שנחשפו בדו"ח הוא שמיומנויות הפריצה שנדרשות כרגע כדי לחדור למערכות שמותקנות בחלק מן המכוניות שלנו לא נמצאות רק בידי ארגוני ביון חשאיים או מקצועני סייבר. מדובר בכלים בסיסיים שחלקם מסתובבים באופן חופשי ברחבי רשת האינטרנט, וזה מגדיל את החשש מפני פסיכי שיחליט לתקוף כדי לגרום לנזק קטסטרופלי. ביולי 2015 פרסמנו את דבר הפריצה מרחוק למערכות ה-UConnect של פיאט-קרייזלר, במקרה הזה לג'יפ צ'רוקי, ובעקבות פרשה זאת ביצעה החברה קריאה לתיקון ואף נתבעה והפסידה בתביעה ייצוגית. העניין הוא שחולשת האבטחה הזאת לא מוגבלת רק למערכות של פיאט-קרייזלר אלא לרוב מערכות המולטימדיה של רוב יצרניות הרכב.

נשאלת השאלה, לכן, מדוע לא שמענו בארבע השנים האחרונות על מקרים נוספים של פריצות והשתלטות על כלי רכב, והתשובה לכך היא שעד עתה לא היה להאקרים כל אינטרס להיחשף. בשונה מפריצות למחשבים של ארגונים פיננסיים או של חברות מסחריות – שנועדו בדרך כלל כדי לגנוב כספים, לדרוש כופר או לגנוב פרטים אישיים של משתמשים ושל כרטיסי אשראי – פריצות לכלי רכב יכולות לשמש או לצורך גרימת נזקים ותאונות, או כדי לגנוב פרטים אישיים. במקרה הראשון – ייתכן מאד שבשנים האחרונות נגרמו תאונות רבות בגלל השתלטות של האקרים מרחוק אבל בהיעדר כלים מתאימים סביר שתאונות כאלה לא נחקרו ולכל היותר נותרו בגדר תעלומות. לגבי הסיבה השניה – סביר שמי שנגנבו ממנו פרטים אישיים כלל לא יודע על כך.

מה שמטריד במיוחד, כפי שעולה מן הדו"ח החדש, זה שרבים ממנהלי תעשיית הרכב מכירים את הבעיה ואת הסיכונים שלה, וכמה מהם טרחו אפילו להודיע עליהם לבעלי המניות ולמשקיעים שלהם אבל בחרו להסתיר אותם מלקוחותיהם. במילים אחרות – אותם מנהלים חוששים הרבה יותר מלהיתפס בביצוע עבירות על חוקי ניירות ערך, או להיתבע כאחראים על הטעיית משקיעים, מכפי שהם מודאגים מפגיעה אפשרית בחיי הלקוחות שלהם. כך, למשל, מחברי הדו"ח טוענים שאנשי חברת פורד דיווחו לבעלי המניות שפורד והספקים שלה נפגעו לא מכבר מפריצה זדונית של האקרים, אבל הם לא טרחו לדווח על הפריצה הזאת לציבור.

כאמור, הדוח שפורסם על-ידי 'כלב השמירה' חובר בסיוע קבוצה שבה חברים יותר מעשרים "חושפי שחיתויות" – מהנדסים ומתכנתים פעילים אשר עובדים אצל יצרניות רכב וספקיות שלהן ומכירים ממקור ראשון את הבעיה ואת הסכנות שכרוכות בה. כל העובדים האלה נאלצים להישאר אנונימיים מחשש שמא יאבדו את מקומות עבודתם, והם מינו את אחד מהם כדובר הקבוצה, אם כי גם הוא נאלץ להתראיין תחת מסווה מחשש שיבולע לו. "חיבור של מערכות בטיחות קריטיות ברכב אל האינטרנט הוא תכנון מסוכן מעצם טבעו", מצוטט בהודעת הארגון ג'יימי קורט – נשיא 'כלב השמירה': "יצרניות רכב אמריקניות חייבות לשנות את מנהגן – או שהקונגרס חייב להיכנס לתמונה כדי להגן על מערכת התחבורה ועל הביטחון הלאומי שלנו".

הפתרון פשוט

מעבר לאזהרות ולצורך להגביר באופן דחוף את המודעות לבעיה, למחברי הדוח יש גם פתרון "ישראלי" במהותו, כלומר אלתור פשוט שיכול לצמצם מאד את הסכנה עד שיימצא לה פתרון ממוסד: להתקין בכל מכונית חדשה מתג פיזי שיאפשר לנתק את מערכת המולטימדיה ואת החיבור לאינטרנט משאר המערכות הקריטיות של הרכב.

אלה הממצאים העיקריים של הדוח שפרסם ארגון 'כלב השמירה של הצרכנים':

ראשית לכל, רוב נקודות התורפה שדרכן אפשר לפרוץ למערכות הרכב מרחוק נמצאות כמעט בכל כלי הרכב המקושרים, והן זהות בכל המקרים. מערכת המולטימדיה מחוברת לאינטרנט באמצעות חיבור סלולארי, ובמקביל גם למערכת התקשורת האלקטרונית של הרכב ('קאן-באס' can-bus). טכנולוגיה זאת הונדסה במקור בשנות השמונים של המאה הקודמת, והיא מקשרת כיום בין מערכות קריטיות ביותר של הרכב, כמו המנוע, הבלמים ומערכת ההיגוי. המומחים מסכימים ביניהם שחיבור רכיבים קריטיים לבטיחות הנסיעה אל האינטרנט דרך מערכת בידור הינו כשל אבטחה אשר מאפשר להאקרים לשלוט בפעולות חיוניות של הרכב.

עד לשנת 2022 יהיו לכל הפחות שני שלישים מכל המכוניות החדשות על כבישי ארה"ב מקושרות באופן מקוון (On-Line) לאינטרנט, וזה מציב אותן בסיכון של פריצות סייבר קטלניות. לתעשיית הרכב יש מניעים כלכליים רבים לחיבור המכוניות לאינטרנט – החל מן הרצון לחסוך כסף בעת ביצוע קריאות לתיקון באמצעות עדכוני תוכנה "באוויר", ועד לאיסוף מידע יקר ערך אודות התנהגות הלקוחות שלהם. בשעה שהם מנסים לשווק לנו תכונות חדשות ונוצצות של המערכות שלהם – כמו התנעת המכונית מרחוק, הזמנת טיפולים, ספרי רכב מעודכנים ושאר מיני שירותים מקוונים – החברות לא הפנימו את הסכנות ולא הכינו עבורנו את ההגנות שנדרשות מפני פגיעה בנו באמצעות האקינג.

מחברי הדוח מסבירים ששורש הבעיה הוא שיצרניות הרכב הטמיעו במכוניות טכנולוגיות אשר פותחו במקור עבור תעשיית הטלפונים החכמים וזאת מעולם לא נועדה להתחבר עם מערכות קריטיות שנוסעות במהירות על כבישים ציבוריים. במצב כזה, הדברים היחיד שעומדים בפני האקרים שמעוניינים לפגוע בנו הוא מוטיבציה, זמן וכסף.

מחברי הדוח טוענים שעד למועד פרסומו ידוע להם על לכל הפחות שישה מקרים נפרדים שבהם האקרים פרצו למכוניות מקושרות, ועד כה כל אלה נועדו אך ורק לצורך "הפגנת שרירים" ולא כדי לגרום נזק. בנוסף, יצרניות הרכב השונות מפעילות תוכניות "באג באונטי" – כלומר שהן מזמינות פורצים לפרוץ למערכות שלהן כדי לחשוף כשלי אבטחה, ולטענת מחברי הדוח התקבלו במסגרות אלה מאות (!) דיווחים של "האקרים טובים".

בעיה חמורה נוספת שעולה מן הדוח היא "התגובה השגרתית והמיידית" של יצרניות הרכב כל אימת שמתגלגלת לפתחן ידיעה אודות פריצה למערכות שלהן: במקום לטפל בנושא באופן יסודי ולפתור את הבעיה בכללותה הן מסתפקות ב"הטלאת טלאים" וכתיבת עדכוני אבטחה נקודתיים – וזה לא יכול לפתור את הבעיה וכמובן שגם לא פותר אותה.

אחת הבעיות המהותיות של אבטחת סייבר בכלי רכב היא שיצרניות הרכב לא מפתחות בעצמן את קוד התוכנות שבהן הן משתמשות, ולכן גם לא יכולות לדעת אם גורם זר ביצע בו שינויים. הן גם לא יכולות לדעת היכן קיימות בקוד הזה שגיאות של מתכנתים, והיכן נקודות התורפה שלהן או "דלתות אחוריות" – אם יש כאלה. מי שכתב בפועל את הקוד ואת התוכנות הם לרוב ספקי משנה של ספקי המשנה של יצרניות הרכב, ולעיתים הם מתבססים על תוכנות קוד פתוח כמו אנדרואיד, לינוקס, או FreeRTOS. תוכנות קוד פתוח נכתבות לרוב על ידי מאות או אלפי מתכנתים שונים מרחבי העולם עם מעט מאד אחריות לפגמים ותקלות.

אחת הדוגמאות שמביאים מחברי הדוח היא נקודות תורפה שהתגלו באוקטובר 2018 בתוכנת FreeRTOS שנמצאת בתוך מערכות קריטיות במכוניות מתוצרת טסלה. אנשי טסלה מעולם לא הודו שהם משתמשים בתוכנה הזאת, האם נמצאו בה נקודות תורפה כאלה או אם הן תוקנו על ידה, וזה כבר מעלה סוגיה נוספת.

לכאורה, ליצרניות הרכב קל מאד לתקן תקלות תוכנה באמצעות עדכונים "באוויר" (באמצעות תקשורת ועדכוני תוכנה) והם עושים את זה כל הזמן ו"מבלי להשאיר עקבות". בדרך זאת הם גם יכולים להסתיר טעויות או רשלנות שגרמה לתקלות, ולתת ללקוחות לנהוג במכוניות שבהן יש מערכות שפועלות עם תוכנה שלא נבדקה מספיק טוב. הדוח מסכם במסקנה העגומה ש"למרות עבודה על הבעיה במשך יותר מעשור, יצרניות הרכב נכשלו ביצירת הגנת סייבר לכלי רכב מקושרים וזאת הדרך היחידה שיכולה להבטיח את ביטחון הצרכנים. ככל שמכוניות הופכות יותר ויותר מקושרות לצרכנים לא יהיה בקרוב אף מפלט מן החיבורים האינטרנטיים שמאיימים עליהם". ההמלצה החמה של מחברי הדוח היא להתקין בכל מכונית מתג שעולה חצי דולר, אשקר יאפשר ללקוחות לנתק באופן פיזי את החיבור של המכונית לאינטרנט ומרשתות תקשורת אחרות.

תגובת יצרניות הרכב

גלוריה ברגקוויסט, דוברת התאחדות יצרניות הרכב האמריקנית, מסרה בתגובה ש"אין זה יוצא דופן לראות קבוצות שמחפשות תשומת לב ממש לפני כנס הגנת הסייבר שנערך בחודש אוגוסט בלאס ווגאס. כיום, אבטחת הרשת היא בראש סדר העדיפויות של כל ענף שמשתמש במערכות מחשבים, כולל תעשיית המכוניות. יצרניות הרכב יודעות שללקוחותיהן אכפת מאבטחה והן נוקטות באמצעי הגנה רבים, בהם תכנון רכבים עם מאפייני אבטחה והוספת אמצעי אבטחת סייבר לדגמים חדשים. התעשייה משקיעה מאמצים שונים להתמודדות עם הסוגיות, ובכלל זה גם קבוצות שפועלות לפיתוח תקן בינלאומי אחיד לביטחון הסייבר של כלי רכב.

אבטחת הסייבר היא באחריות כולם, והצרכנים – יחד עם יצרניות הרכב והספקים שלהן – צריכים להיות ערניים ולממש "היגיינת סייבר טובה" בכל מה שהם עושים, כולל התאמה נכונה של טלפון לרכב, מחיקת נתוני טלפון ממכוניות שכורות והקפדה על ביצוע תחזוקה ועדכונים של טלפונים וכלי רכב".

The post המכונית שלך מחוברת לרשת? האקר רע יכול להרוג אותך! appeared first on The move.